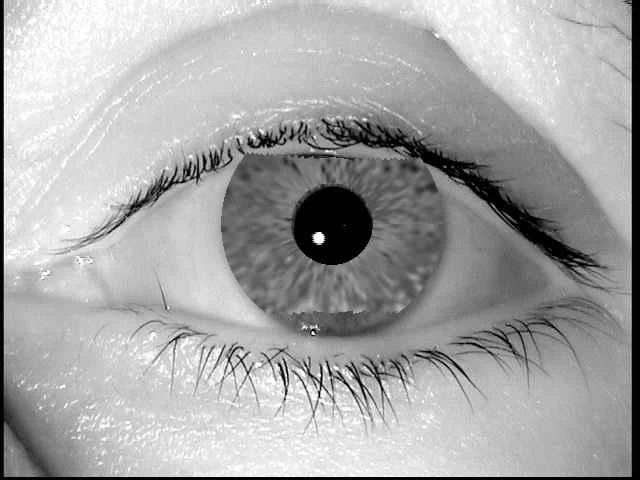

虹彩スキャンには見た目以上の機能があり、それが最終的に虹彩スキャンの終焉につながる可能性があります。今週開催されるBlack Hat Securityカンファレンスで発表される新たな学術研究では、虹彩スキャン・セキュリティ・プロトコルの基盤となるデジタルコードから虹彩画像を再現する方法が示されています。この画像は非常に精巧で、市販の虹彩スキャン・セキュリティ機器を本物だと誤認させるほどです。

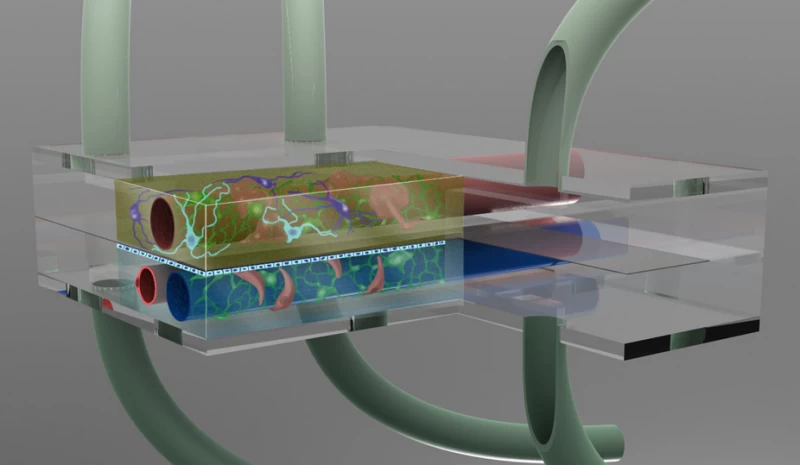

虹彩スキャン型生体認証セキュリティシステムは、虹彩のデジタル画像を作成する際、実際にその虹彩画像を保存して、後で実物と比較するわけではありません。むしろ、人が初めて自分の虹彩を生体認証システムにスキャンした際に、システムは虹彩を約5,000ビットのデータからなるコードに変換します。このコードは、実際の虹彩画像で測定された約240個のポイントに基づいており、事実上、虹彩の固有のデジタルアナログと言えるでしょう。

その後、実際の虹彩画像は破棄されます。次に本人確認が必要になった際、本人は再び虹彩をスキャンします。デバイスはこのスキャン画像も虹彩コードに変換し、2つのコードを比較します。デジタルコードが(妥当な誤差範囲内で)一致した場合、本人確認が完了し、アクセスが許可されます。

しかし、マドリード自治大学とウェストバージニア大学の研究者たちは、遺伝的アルゴリズムを用いてデジタルコード自体から虹彩画像をリバースエンジニアリングする方法を発見しました。この虹彩画像は、生体認証スキャナーを欺くほど精巧です。遺伝的アルゴリズムは、データを処理するたびに結果が改善するアルゴリズムです。種が時間をかけて世代を重ねていくように、遺伝的アルゴリズムは適応します。アルゴリズムを繰り返すたびに、再構築する虹彩コードに少しずつ類似した虹彩画像が生成されます。100~200回の繰り返しを経て、アルゴリズムは元のコードに十分に類似した虹彩コードを持つ虹彩画像を生成します。

これは生体認証セキュリティ対策に頼っている人たちにとっては心配の種となるはずだ。つまり、虹彩コードを含むデータベースがハッキングされたとしても、ハッカーはスキャナーを欺く虹彩画像を作成でき、その虹彩の持ち主に近づく必要すらないということだ。さらに、ハッカーは侵入したい組織のデータベースをハッキングする必要すらない。例えば、防衛関連企業で、その企業の虹彩が自社施設と軍事基地の立ち入り禁止区域の両方にアクセスできるとしよう。軍事基地に侵入したい者は、その防衛関連企業をハッキングし、虹彩コードを盗み出し、虹彩を再構成してコンタクトレンズに印刷し、軍事施設にアクセスできる。まるで『ミッション・インポッシブル』の世界だが、研究によれば、それほど突飛な話でもないという。

脅威レベルでさらに詳しく。