エドワード・スノーデン氏の情報漏洩を受けて市場に登場した多くの超高セキュリティスマートフォンと同様に、米国ではESD Americaが販売し、控えめなSamsung Galaxy SIIIのボディをベースにしたCryptoPhone 500も強力な暗号化機能を搭載しています。ESD AmericaのCEO、レス・ゴールドスミス氏によると、このスマートフォンはAndroidのカスタマイズ版、つまり「強化版」を搭載しており、同社のエンジニアリングチームが標準OSで発見した468件の脆弱性を除去しているとのこと。

ゴールドムシス氏のモバイルセキュリティチームは、Samsung Galaxy SIIIに標準搭載されているAndroid OSのバージョンが、毎時80~90回、データを不正に外部に漏洩していることも発見した。ゴールドムシス氏によると、これは必ずしもスマートフォンがハッキングされたことを意味するわけではないが、ユーザーはデータが特定のアプリから流出しているのか、OSから流出しているのか、それとも違法なスパイウェアから流出しているのかを知ることはできないという。彼の顧客は、デバイスに対する真のセキュリティとコントロールを求めており、そのための費用を支払う余裕もある。

CryptoPhoneが、より安価な競合製品にはできないことを実現できることを示すため、彼は彼と顧客が作成した地図を見せてくれた。そこには、CryptoPhone 500が7月だけで全米各地で検知した「インターセプター」と呼ばれる偽の携帯電話基地局17基が示されている(下の地図は8月のものだ)。インターセプターは、一般的な携帯電話を普通の基地局のように認識する。携帯電話がインターセプターに接続すると、通話やテキストメッセージの盗聴から、スパイウェアの侵入まで、様々な「無線」攻撃が可能になる。

「米国におけるインターセプターの利用率は、人々が予想していたよりもはるかに高いです」とゴールドスミス氏は語る。「あるお客様はフロリダからノースカロライナまでドライブ旅行をしたのですが、その途中で8種類のインターセプターを発見しました。ラスベガスのサウスポイント・カジノ付近でも1台発見しました。」

これらのインターセプターを運営しているのは誰ですか? また、通話で何を行っているのですか?

これらの傍受装置は誰が運用し、通話内容はどのようなものなのでしょうか?ゴールドスミス氏は確かなことは言えないとしながらも、ある疑念を抱いていると述べています。

「私たちが疑わしいのは、これらの迎撃機の多くが米軍基地の真上に設置されていることです。そこで私たちは疑問に思うのです。米政府の迎撃機なのか、それとも中国の迎撃機なのか? 誰の迎撃機なのか? 軍事基地周辺の通信を傍受しているのは誰なのか? 米軍だけなのか、それとも外国政府もやっているのか? 重要なのは、それが誰のものなのか、私たちには分からないということです。」

インターセプターの費用と性能は機種によって大きく異なりますが、簡単に言えば、難解な携帯電話ネットワークプロトコルを利用してオンボードの暗号化を破ることができるソフトウェアを搭載した無線搭載コンピューターです。Android搭載端末でもiOS搭載端末でも、ベースバンドプロセッサと呼ばれる部分で動作する第2のOSが搭載されています。ベースバンドプロセッサは、端末のメインOSと携帯電話基地局間の通信を仲介する役割を果たします。チップメーカーはベースバンドOSの詳細を厳重に管理しているため、一般的なハッカーにとっては非常に難しい標的となっています。

「ベースバンドプロセッサは、侵入はもちろん、通信すら難しいデバイスの一つです」と、マタサノ・セキュリティのシニアセキュリティコンサルタント、マシュー・ロウリー氏は語る。「私のコンピューターは4GやGSMに対応しておらず、それらのプロトコルはすべて暗号化されているからです。空中に浮かんで電波を拾い上げ、その意味を解読するには、専用のハードウェアを購入する必要があります。一般の人にとっては、かなり非現実的です。」

しかし、ゴールドスミス氏によると、「10万ドル未満」の価格設定で購入できる政府機関やその他の団体にとって、高品質の傍受装置は極めて現実的だ。一部の傍受装置は機能が限定されており、発信または着信のどちらかを受動的に傍受することしかできない。しかし、政府機関のみが利用できるVMEドミネーターのようなフル機能の装置は、通話やテキストメッセージの傍受だけでなく、携帯電話を能動的に制御し、例えば偽のテキストメッセージを送信することさえ可能だ。エドワード・スノーデンは、NSAが無線攻撃を仕掛け、マイクをオンにしたまま携帯電話の電源を切ったように見せかけ、一見すると停止している携帯電話を盗聴装置に仕立て上げることができると暴露した。また、倫理的なハッカーたちが、ソフトウェアプログラマブル無線機とオープンソースの基地局ソフトウェアパッケージOpenBTSを用いて、3,000ドル未満で基本的な傍受装置を自作するDIY傍受装置プロジェクトを披露している。8月11日、FCCは外国の諜報機関や犯罪組織によるアメリカ人に対する傍受装置の使用について調査を開始すると発表した。

「無線」攻撃は大したことではない

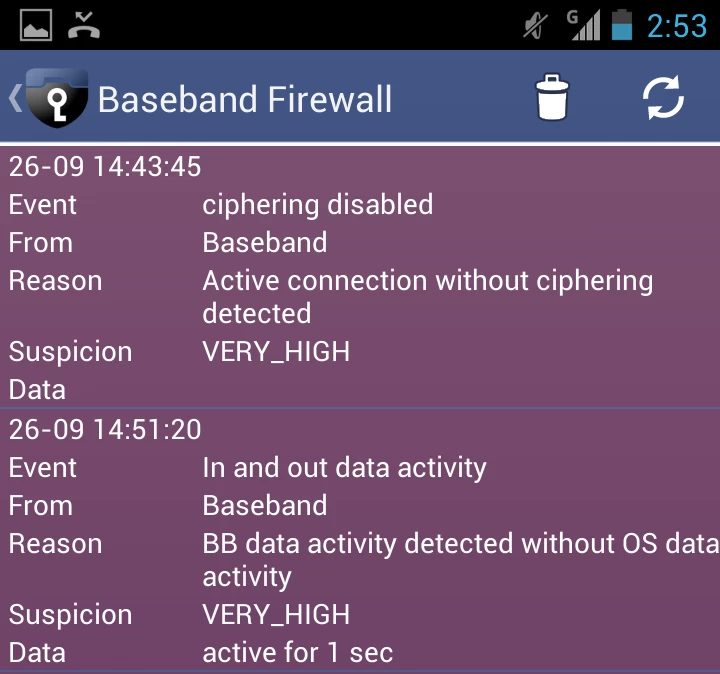

ゴールドスミス氏は、自社の超高セキュリティスマートフォンをインターセプターから守るテストをしたい時は必ず、ネバダ砂漠にあるとある政府施設の前を車で通り過ぎる。(周囲の道路を巡回する、銃を携えた黒のSUVに乗った対諜報員の注意を避けるため、ポピュラーサイエンス誌には施設の名称を明かさなかった。)彼はその施設で誰かがインターセプターを稼働させていることを知っており、それが彼のスマートフォンに搭載された特殊な「ベースバンドファイアウォール」をテストする絶好の機会となる。ベースバンドOSは他の携帯電話では「ブラックボックス」であり、メーカーやアプリ開発者はアクセスできないが、GSMK CryptoPhone 500は特許出願中のソフトウェアによってベースバンドプロセッサの不審な活動を監視できる。

そこでゴールドスミス氏とそのチームが7月に政府施設を車で通ったとき、彼は自身のデバイスのコントロールグループとして、標準的なサムスンギャラクシーS4とiPhoneも持参した。

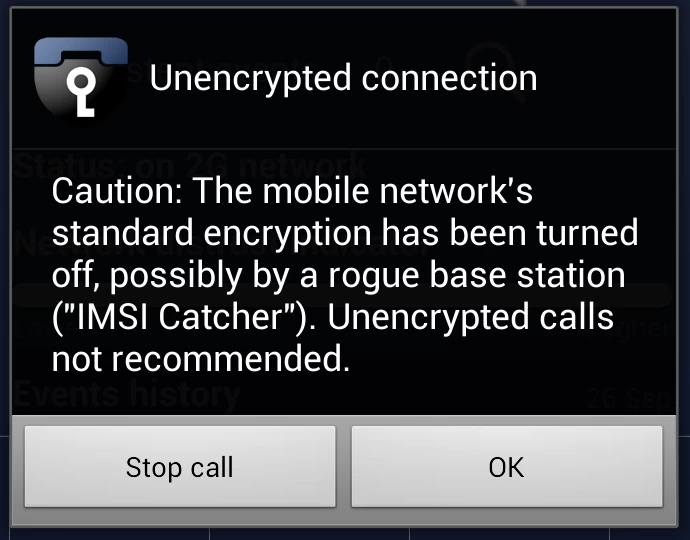

「車で通り過ぎた時、iPhoneは全く変化がありませんでした。Samsung Galaxy S4は、通話速度が4Gから3Gに切り替わり、また4Gに戻りました。CryptoPhoneはクリスマスツリーのように光っていました。」

標準的なAppleやAndroidのスマートフォンでは何も問題が見られないにもかかわらず、Cryptophoneのベースバンドファイアウォールは、携帯電話の暗号化が無効になっていることと、基地局に名前が付いていないことを示すアラートを発しました。これは不正な基地局の明らかな兆候です。VerizonやT-Mobileなどが運営する標準的な基地局には名前が付いていますが、傍受型の基地局には名前がないことが多いのです。

一部のデバイスは、通話やテキストをキャプチャできるだけでなく、電話を積極的に制御して偽のテキストを送信することさえできます。

さらに、このインターセプターはCryptoPhoneの通信速度を4Gから2Gに強制的に切り替えました。これははるかに古いプロトコルであり、リアルタイムでの復号が容易です。しかし、一般的なスマートフォンでは、同じ攻撃を受けた痕跡すら残っていませんでした。

「傍受された場合、画面上部に4Gから2Gに強制的に切り替えられたことが表示されることがあります。しかし、良質な傍受装置なら、そのような表示はしません」とゴールドスミス氏は言います。「(偽の)4G接続中であるように表示されるように設定されます。4G接続中だと思っても、実際には2Gに強制的に切り替えられているのです。」

それで、それは必要なのでしょうか?

ゴールドスミス氏はGSMK CryptoPhone 500の販売台数や小売価格を公表していないものの、MIT Technology Review誌に掲載された今春の記事(週400台、1台3,500ドル)には異論を唱えていない。では、一般のアメリカ人は、GSMK CryptoPhone 500を購入するために、車のローンを一部繰り延べるべきなのだろうか?

非営利団体にセキュリティサービスを提供する組織、Securing Change を運営するオリバー・デイ氏は、「それは、あなたが期待するセキュリティのレベルと、誰が盗聴しようとしていると合理的に予想されるかによって決まります」と述べています。

「私たちの業界には『脅威モデリング』というものがあります」とデイ氏は言います。「そこで学ぶことの一つは、敵について現実的な感覚を持つことです。敵は誰なのか?どんなスキルを持っているのか?セキュリティ面での目標は何なのか?」

現実的に米国政府の関心の対象にならず、国外に出る機会もほとんどないのであれば、CryptoPhoneは必要以上の保護機能と言えるでしょう。ゴールドスミス氏によると、アジアでビジネスを展開する幹部に多くのCryptoPhoneを販売しているとのこと。人民解放軍に所属する攻撃的で高度なハッキングチームは、アメリカの企業秘密だけでなく、政治的反体制派も標的にしています。

中国政府が使用する検閲ソフトウェアの弱体化に関する論文を執筆したデイ氏は、敵対的な通信環境にいる人々は電話での発言に注意し、短時間使用して廃棄できる使い捨ての携帯電話を購入することを推奨している。

「帰国の途中で捨てるつもりのないものは中国には持ち込まない」とデイ氏は言う。

ゴールドスミス氏は、「使い捨て携帯電話」戦略は危険だと警告している。デイ氏が中国政府の監視リストに載っている人物に電話をかけた場合、彼の使い捨て携帯電話の番号が監視リストに追加され、政府は彼が他に誰に電話をかけたかを監視することになる。CryptoPhone 500は、攻撃を受けた際にユーザーに警告するだけでなく、通話中は「人目につかないように隠れる」ことができる。標準的なVoIP(Voice over IP)やVPN(仮想プライベートネットワーク)セキュリティツールは使用していないものの、CryptoPhoneはWi-Fi接続だけで通話が可能で、識別可能なSIMカードは不要だ。インターネット経由で通話する場合、盗聴者にはインターネットを閲覧しているだけのように見える。

更新(2014年9月6日午後4時10分(東部時間)) :この記事の公開後、ゴールドスミス氏はラスベガスのサウスポイント・カジノ付近で迎撃ミサイルが検出されたと主張しました(ただし、カジノ敷地内にあったかどうかは確認できませんでした)。発言内容は分かりやすくするために編集されています。