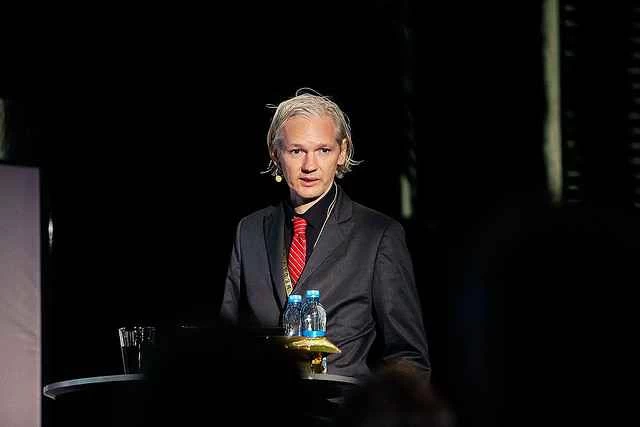

リーダーがボンド映画の悪役に例えられるなら、とことんやり込んでも仕方ないですよね? 数ヶ月前、ウィキリークスは、組織の存在が脅かされた場合に備え、「熱核オプション」と呼ばれる巨大なファイルを公開しました。これは、ウィキリークスが収集した最も有害な秘密の一部をまとめた膨大なファイルで、強力な暗号化技術で保護されており、いわば保険として利用されています。アサンジ氏が性犯罪容疑で警察に拘留されている今、この「ポイズンピル」は誰もが懸念しているところです。

問題の錠剤は1.4GBのファイルで、BitTorrentで流通している。数万回ダウンロードされており、現時点では全く役に立たない巨大なファイルとしては並大抵のものではない。好奇心旺盛なTorrentユーザー、ウィキリークス支持者、そして(間違いなく)世界中の政府機関のハードドライブで、誰もがファイルを開けるパスワードを待ち続けている。その内容は誰も確信していないものの、このファイルには、組織がこれまでに収集した完全な無修正文書(グアンタナモ湾や金融危機に関する新たな文書も含まれると推測する人もいる)が含まれていると推測されている。少なくとも公に解読されたことはないが、アサンジが鍵を公開する前に、少しでも解読を試みる動きが活発に行われている。

これをさらに緊迫させているのは、アサンジ氏が最近ロンドンで逮捕されたことだ。スウェーデンで、控えめに言ってもやや物議を醸している性犯罪容疑で逮捕されたのだ。これがより厳しい訴追につながるのではないかとの憶測が飛び交っている。一部のアメリカの政治家は、アサンジ氏がオーストラリア国籍であることに気づいていない、あるいは気にも留めていないようで、アサンジ氏を「反逆罪」で起訴するよう求めている。ひいては、アサンジ氏がこれらの文書のパスワードを公開することになるかもしれない。

ファイルのタイトルは「insurance.aes256」で、これは世界最強クラスのAES 256ビット鍵で保護されていることを示しています。問題は、使用されている暗号化の種類を実際に特定する方法がないことです。アサンジ氏が使用したセキュリティについて嘘をつく特別な理由は特にありませんが、これは覚えておくべき点です。仮にこれが実際にAES-256暗号化であると仮定すると、AESとは何なのかという疑問が生じます。

高度暗号化規格

AES(Advanced Encryption Standard)は、2001年に広く普及した暗号規格です。AESはストリーム暗号ではなくブロック暗号であり、データの「ブロック」が128ビットずつ暗号化された意味不明な文字列に変換されます。おそらく世界で最も使用されているブロック暗号であり、例えばWPA2として知られるWi-Fi保護に使用されています。しかし、AESが2001年に注目を集めたのは、米国国立標準技術研究所(NIST)が新しい標準暗号を見つけるために開催したコンテストで優勝したことでした。これがNSAによる採用につながりました。そう、アサンジの「ポイズンピル」は、米国政府独自の規格によって保護されているのです。

AESは公開されている暗号ですが、NSA(国家安全保障局)が「最高機密」情報(最も危険な機密情報を指す用語)に初めて承認した暗号です。つまり、AESは非常に強力な保護手段と言えるでしょう。

AES暗号化は、例えばログインのような仕組みではありません。キーは単語や文字ではなく、単なるバイナリ文字列(AES-256の場合は256個のバイナリシンボル)であり、間違ったキーを入力してもアクセスが拒否されるだけでなく、精巧に暗号化された意味不明な文字列が生成されます。

AESには3つの亜種があり、鍵のサイズ(128ビット、192ビット、256ビット)が異なりますが、ブロックサイズはすべて同じ128ビットです。鍵のサイズはアルゴリズム自体にも影響を与え(エンコード時間をわずかに増加させます)、主に「ブルートフォース攻撃」と呼ばれる手法で解読するのに必要な時間を増加させます(これについては後ほど詳しく説明します)。また、3つの亜種は鍵を保護する「ラウンド」の数も異なります。各ラウンドはいわば難読化をさらに進める層のようなもので、元のデータの隠蔽度をさらに高めます。AES-128は10ラウンド、AES-192は12ラウンド、AES-256は14ラウンドです。

これらのラウンドにより、暗号化されたデータとその鍵を比較して何らかのパターンを推測することは事実上不可能になります。なぜなら、データは今回のケースでは14ラウンドにも及ぶ高度な操作によって徹底的に改ざんされており、認識できないからです。これらのラウンドにより、既に安全なアルゴリズムがさらに安全になります。

起こりうる攻撃

このようなコードを解読する方法はいくつかあります。多くの方法は、与えられたコード以外の情報に依存しています。例えば、サイドチャネル攻撃では、実際のデコードの様子を観察する必要があります。これには、解読のタイミング、解読を行うコンピューターの動作に必要な電力、さらには解読中にコンピューターが発するノイズといったデータが含まれる場合があります。このような状況を偽装する手段はありますが、たとえアサンジ氏がそうした対策を講じていなかったとしても、今回のケースではサイドチャネル攻撃は通用しないでしょう。

もう一つの種類の攻撃、そして最も近似しているのが関連鍵攻撃です。この手法では、何らかの関連性を持つ複数の鍵が、同じ暗号に作用します。暗号学者たちは実際に関連鍵攻撃でごく限定的な成功を収めており、正しいパスワードの候補数を大幅に減らすことに成功しています。しかし、それには大きな注意点があります。関連鍵攻撃には、暗号学者が現実世界では決して手にすることのない、例えば暗号化されたテキストと復号化されたテキストのような、暗号と鍵に関する高度な知識が必要です。TrueCryptやWPA2といった最新の鍵生成ツールのほとんどは、関連鍵攻撃に対する保護機能を内蔵しています。そして最悪なのは、256ビットのコードを解読したこの成功には、ラウンド数が少ない改変された暗号化というハンディキャップが必要だったことです。関連鍵攻撃は、アサンジのダイナマイトが詰まったジャケットには通用しません。

コードを解読するのにかかる時間は、正しいパスワードがいくつ存在するかという観点から考えられます。もしあなたが何も知らない状態で256ビットのパスワードを見て、考えられるすべての0と1の組み合わせを入力しようとすると、「時間」は2の256乗になります。これらのコードの解読にかかる時間を、時間、月、年、あるいは世紀単位で測る人はいません。それらすべてを測るには規模が大きすぎるため、組み合わせを使用するのです。これらの組み合わせをすべて手作業で解読しようとすることは、まさにブルートフォース攻撃と呼ばれ、今回のような256ビットの例では、成功するまでにおよそ10億年かかります(これは科学的な推定値です)。世界中のスーパーコンピューターをすべて連携させ、さまざまな組み合わせを試すための完璧なアルゴリズムを駆使したとしても、数十万年はかかるでしょう。Alienwareを持っている普通の人?そんなのは考えられません。

上で解読に成功した256ビットコードの場合、暗号学者たちは270通りの可能性に絞り込むことに成功しましたが、それも11ラウンド目で終わりました。さらに、現実世界では、2の70乗の組み合わせは2の256乗とそれほど解読に近づいたとは言えません。それでも、解読は劇的に不可能です。

暗号を解読する最良の方法は、おそらく最も単純な方法だろう。彼を殴り倒してパスワードを聞き出すのだ。これは、神に誓って、ゴムホース暗号解読と呼ばれる本物のテクニックだ。アサンジはすでに拘留されている。彼のパスワードを盗み出す最も効率的な方法は、間違いなく拷問だ。また、ボンド映画で実際に見られる唯一のクラッキング方法であるという点でも本物らしい。総当たり攻撃を数百万年も待つよりは、断然良いだろう?

陰謀が進行中!

いよいよ陰謀論のセクションに移ります。おそらく最も面白いセクションでしょう。暗号化、特にインターネットの片隅ではほとんど理解不能な掲示板で熱狂的に議論されるような状況では、陰謀論が当然のように生まれます。AESに関する最も興味深い説の一つは「秘密の扉」説です。これは、米国政府が他の優れたアルゴリズムよりもAESアルゴリズムを選んだ理由の一つは、政府に解読能力があるからだ、というものです。もしそうであれば、政府は既にアサンジのポイズンピルを解読しており、それが何であるかを正確に把握していることになります。そして、それが何であれ、それを秘密にしておくことが政府にとって最善の利益となることはほぼ間違いないでしょう。

これは動機の点から見て理にかなっており、どちらにせよ決定的に証明することは不可能なことから、素晴らしい陰謀論と言えるでしょう。しかし、今回のケースでは、その可能性は低いように思われます。政府の暗号学者たちは驚異的な才能を有していますが、何らかの理由でAESの創設以来解読に取り組んできた政府外の研究者よりも必ずしも優れているわけではありません。秘密の扉は不可能ではありませんが、その可能性は極めて低いと言えるでしょう。