先週、「シャドウ・ブローカーズ」と呼ばれるグループが、国家安全保障局(NSA)から234メガバイトのデータを盗み出しました。漏洩したデータには、NSAが容疑者や敵対者をハッキングするために使用する「サイバー兵器」に関する情報や、NSAの悪意あるソフトウェアの痕跡を突き止める追跡コードが含まれていました。

しかし、この漏洩の意味、シャドーブローカーの正体や身長8フィートのエイリアンの背後にある謎、そしてそれを取り巻く外交上の駆け引きを理解する前に、まず2015年に発表された報告書から始めなければなりません。

昨年、サイバーセキュリティ研究機関カスペルスキー研究所は、これまでに摘発された中で最も高度かつ広範囲に及ぶハッキング活動のリストを公開しました。Equation Groupとして知られる犯人グループは、ロシア、中国、インド、イラク、イラン、イギリス、メキシコ、フランスの政府機関に数百のバックドアを設置し、合計42カ国に侵入していました。Equation Groupは物理的な攻撃にも精通しており、フォーティネット、トップセック、シスコ、ジュニパーといったIT企業のハードウェアの出荷を傍受していました。これらの企業の技術は、世界のサイバーセキュリティ基盤の多くを支えています。

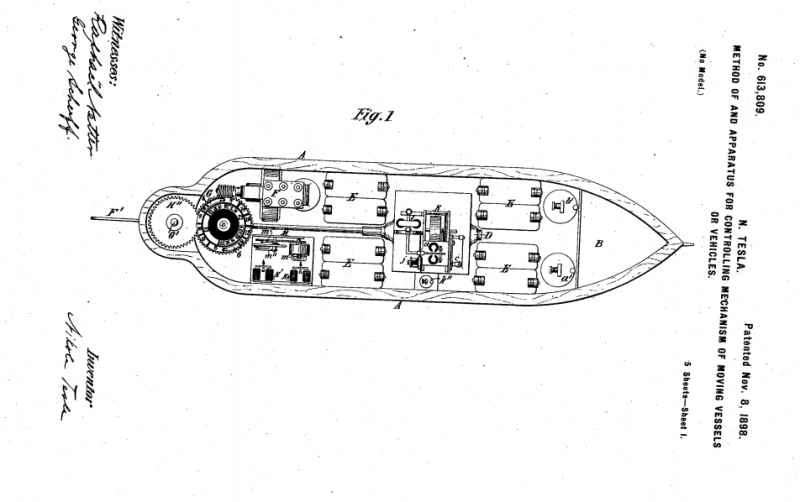

カペルスキーがEquation GroupをNSAの先制ハッキング対策部隊TAOの支部だと特定した時点で、Equation Groupは14年間かけて、世界のサイバーインフラの多くに広範なバックドアネットワークを密かに構築していました。ワシントン・ポスト紙に匿名の元TAOメンバーが書いたように、彼らのファイルは「王国の鍵」です。ファイルはしばしばEPIC BANANA、BANANAGLEE、EXTRA BACONといった奇妙な命名規則で整理されていました。

そして、シャドウ・ブローカーズによってリークされているのは、まさにこれらのファイルです。これらのファイルに含まれる過去のエクスプロイトやコード、そしてその特異な命名規則を、スノーデンのキャッシュやEquation Groupの暴露情報と照らし合わせると、ブローカーズの情報の多くはEquation GroupとTAOから提供されたものであることが明らかです。

誰がやったの?

「シャドウ・ブローカーズ」という名前は、どうやら『マスエフェクト2』から取られたようだ。そう、あのビデオゲームだ。そのゲームでは、シャドウ・ブローカーと呼ばれる身長8フィート(約2.4メートル)のエイリアンが、闇市場の情報をひっそりと、そして冷酷な計算のもとに取引していた。ハッカー集団の行動とは滑稽なほど対照的だ。

ハッカーたちがキャッシュを公開した時、彼らは厚かましく、自慢げだった。片言の英語でNSAを打ち負かしたと豪語し、暗号化されたNSAのデータをオークションにかけると提案した。しかし、100万ビットコイン(5億7600万ドル)という「実に馬鹿げた『ドクター・イーブル』級の金額」と、落札者は復号鍵を受け取れずに資金を失うという事実から、シャドーブローカーたちはこのオークションから何の利益も得られないと本気で期待しているようだ。

ただし、偽の悪名を求める集団のために無駄な追跡を促し、注目を集めようとしない限りは。ゲームの登場人物のように、ブローカーは広大なネットワークにアクセスできる一人の人物、あるいはNSAの内部関係者で、自分の足跡を隠そうとしているだけなのかもしれない。

NSAの機密情報は通常、エアギャップネットワーク、つまりインターネットに接続されていないネットワークに保存されています。そのため、またその他のセキュリティ対策により、侵入は容易です。しかし、人間は容易に侵入できる存在であり、エドワード・スノーデンが証明したように、内部アクセスとフラッシュドライブを持つ者は、そのようなシステムを回避できます。

犯人は、無駄な努力で注意をそらそうとしている不満を抱えた内部関係者である可能性もあるが、偶然の一致、従来の論理、外交術に照らすと、ロシアのハッカーによる攻撃の可能性が高いと思われる。

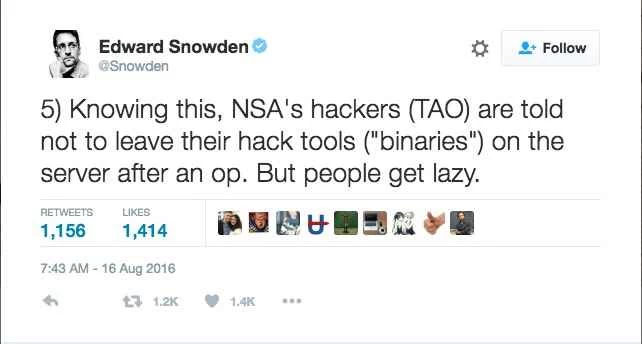

エアギャップネットワークは有効ですが、侵入不可能ではありません。従業員のスマートフォンにマルウェアを感染させれば、それを経路としてエアギャップネットワークからデータを抜き出すことができます。また、コンピューターに内部ファンの回転速度を変動させるプログラムを感染させれば、モールス信号で盗聴装置にデータを送り、それを暗号化して有用な情報に変換することも可能です。しかし、TAO工作員がうっかり機密情報をインターネットアクセス可能なステージングサーバーに保存してしまった場合、このような対策は不要になるかもしれません。

ハッカー「Guccifer 2.0」による最近の民主党全国大会への情報リークが示すように、ハッカーは攻撃の責任を個人に押し付けることがよくあります。しかし、こうした事件は国家が主導することが多く、政府は完全な否認を続けているというのが一般的な認識です。ロシアは民主党全国大会への攻撃への関与を否定しましたが、ホワイトハウスは制裁措置の導入を検討しました。

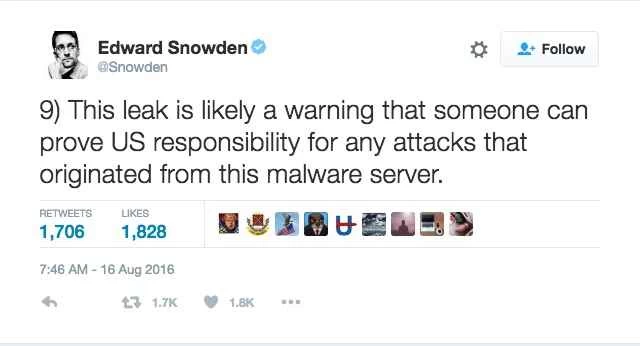

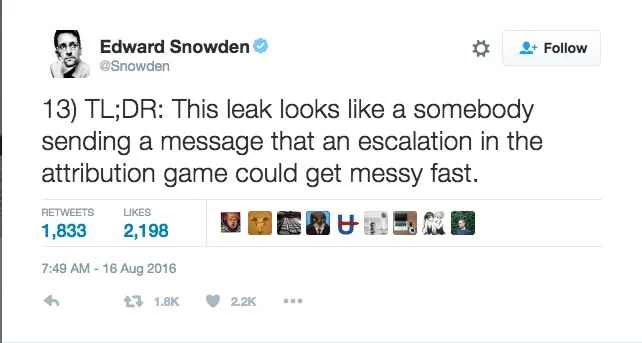

ロシアによる攻撃という論理に沿うなら、これは優れた外交と言えるだろう。制裁提案への報復として、このリークはNSAを困惑させ、シスコとフォーティネットのインフラへのバックドアをさらけ出すことになり、スノーデン氏の言葉を借りれば、次のような事態を招いている。

言い換えれば、「あなたの指紋がどこにあったか証明できるから、手を引くんだ」ということです。ファイルの多くは2013年にまで遡るため、シャドーブローカーズは長い間それらの指紋を握っていたのです。

つまり、NSAが対処しているのは、逃亡を敢えてしない大胆な内部犯行者、つまり外交上の緊張に絶妙なタイミングで仕掛けられた空回りの追跡、あるいは巧妙に策略を練り上げ、巧妙に示唆する国家主導の攻撃である可能性もある。今のところ確かなことはただ一つ。シャドウ・ブローカーズのメンバーが誰であれ、彼らは『マスエフェクト』をやりすぎたということだ。