2009年にベイルートでアラブ系ブロガー向けのワークショップでジェイコブ・アッペルバウムが講演した際、彼は聴衆が特に注目することを分かっていた。26歳のアメリカ人プログラマーは前年、エジプト、ヨルダン、シリア、チュニジア、香港を訪れ、コミュニティや活動家らに、人気が高まっているTorと呼ばれるプログラムを使って、政府によるオンラインでの動きの追跡を回避する方法を指導していた。世界中で、政権によるオンライン活動の取り締まりが強化されており、人権団体ジャーナリスト保護委員会の報告によると、中東と中国の当局は昨年、少なくとも100人のブロガーを投獄したため、匿名性は個人の安全に関わる問題だった。「Torを使うと、インターネット上で痕跡を残さずに活動できます」とアッペルバウムはワークショップで語った。国家権力を弱めるソフトウェアとしては、Torの系譜は驚くほど体制側に由来している。それは米国政府から生まれたものだ。

1995年、海軍研究所の3人のプログラマーは、兵士とスパイが位置情報や身元を明かすことなく民間インターネットを介して通信する方法を模索していました。彼らはオニオンルーティングと呼ばれる技術を開発しました。これは、個々の情報パケットを3台の参加ユーザーのコンピューター(ノードと呼ばれる)にランダムにルーティングすることで、その送信元と送信先を隠すというものです。各ノードでは、暗号化された層が1つずつ取り除かれます(「オニオン」の名が由来です)。3つの層が取り除かれ、情報がランダムな経路を辿り終えると、その情報がどこから来たのか、誰が送ったのかを突き止めるのは非常に困難になります(詳細は後述)。

しかし、パケットは依然としてネットワーク全体まで追跡可能であり、海軍の開発者たちはすぐに、ネットワークをより大規模なユーザーグループに拡張すればより安全になることに気づきました。実際、ネットワークが大規模になればなるほど(ユーザーが増えるほど)、情報パケットをその発信元まで追跡することがより困難になります。そこで2006年、Torプロジェクトは非営利団体として発足し、プログラムは無料でダウンロードできる形で一般公開されました。

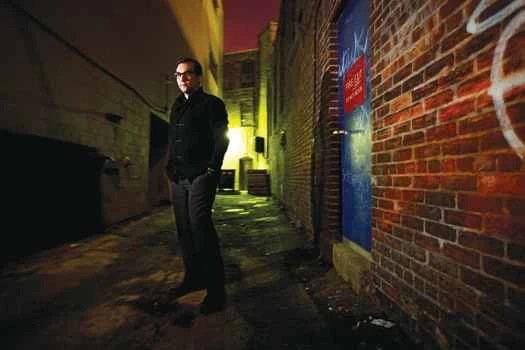

1年後、Torはアペルバウム氏を開発者として採用した。彼は既にAppleの暗号化ソフトウェアをハッキングしたことで悪名を馳せており、当初は元国防総省所属の組織に不釣り合いに思えた。しかし、Torは奇妙なハイブリッド型システムだ。資金の大部分は依然として連邦政府から提供されているが、残りの資金はGoogleやヒューマン・ライツ・ウォッチといった団体から提供されている。Torが株式公開されてから5年で、その基盤は大きく拡大した。昨年、ユーザーは3600万回ダウンロードした。

Torの台頭は、Torとアッペルバウム氏に不快な注目を集めており、時にはTorの開発に資金を提供した政府から注目されることもある。活動家グループ「ウィキリークス」がTorを使って米軍の機密文書をスウェーデンのサーバーにアップロードした後、国土安全保障省はアッペルバウム氏を「重要参考人」に指定した。6月14日、彼は国土安全保障省職員に拘束され、ウィキリークスとの関わりについて尋問を受けた。「自分の人生を自分で選ぶことを彼らに阻まれることを拒否します」と、彼は尋問直後にTwitterに投稿した。

最近、アッペルバウム氏は2009年にこの地域を旅した成果を直接確認するため、エジプトを再訪した。「アラブの春の抗議活動の間、Torの利用が急増しました」と彼は言う。Torのダウンロード数は、エジプトがインターネットを遮断した1月27日の数日前までに5倍に増加した。しかし、今回の帰国は休暇ではなかった。彼は、まだ批准されていないエジプト人権法について、活動家たちからの質問に答えるのに忙しかった。「彼らはプライバシー問題について助言を求めていました」と彼は言う。

仕組み:オニオンルーティング

Torプログラムを実行するコンピュータは、暗号化された情報をランダムにルーティングするため、追跡が困難です。上図では、左上のユーザーが情報パケット[M]を送信すると、そのパケットはTorネットワーク内の他のコンピュータ(ノード)を経由して迂回経路を辿ります。パケットが通過するにつれて、暗号化された層が剥がされ[3, 2, 1]、最終的に暗号化されていない状態で到着します。